Kindleのハックに文鎮化リスクはつきもの。これをできるだけ回避しようというハックが @ichinomoto さんが kindle2 anti-bunchin Hack(文鎮化防止ハック) で公開しているハック。今回v0.31からv0.4にバージョンアップした。ハックによる文鎮化防止ハックというのもなんか違和感があるものの非常に便利で、自分はこのハックで救われた経験者。これを適用したのと新しい機能を試したのでその備忘録。

これは文鎮化したKindleを修復しようとするものではなく、文鎮化を水際で回避しようとするハック。文鎮化している場合はシリアルコンソール接続する必要がある。

<注意喚起情報>

Kindleのハックは非常に危険です。同じアップデータを二重にインストールしたり、インストールしたアップデータのバージョンとアンインストールのバージョンが異なると文鎮化するリスクがあります。また、各アップデータ間の連携はないためバックアップ取得方法の違い等により初期状態のファイルを失い工場出荷状態に戻せなくなる場合もあります。さらにフォントハックを適用した状態で、”Restore to Factory Default”を実行したり、Softwareの自動更新でも文鎮化する可能性もあります。文鎮化すると正常起動しなくなります。Kindleのハックは人柱精神のない方は避けた方がよろしいかと。

すでにv4.0以前のanti-bunchinハックをインストールしているのであればアンインストールする必要がある。アンインストーラーはv0.4のものを使用する。USBマスストレージ(/mnt/us/)にコピーし、Kindleを母艦から外してから”Update Your Kindle”を実行する。

次にインストーラーの”update_anti_bunchin_install-k2i.bin”をUSBマスストレージ(/mnt/us/)にコピーして、Kindleを母艦から外して”Update Your Kindle”を実行する。再起動されると、USBマスストレージのsystemディレクトリ(/mnt/us/system/)に”anti_bunchin_install.log”というファイルが出来ていて、インストールしたバージョンとインストールした日時が記録されている。これで完了。

フォントハックしているのであれば絶対入れておいた方がいいし、他のハックを入れている場合でも保険と思って入れて置いて損はない。ちなみに、自分はこれで救われた経験がある。原因はフォントファイルの名前を間違って/mnt/us/system/fonts/に置いてしまっていたことに気がつかず再起動したためだった。

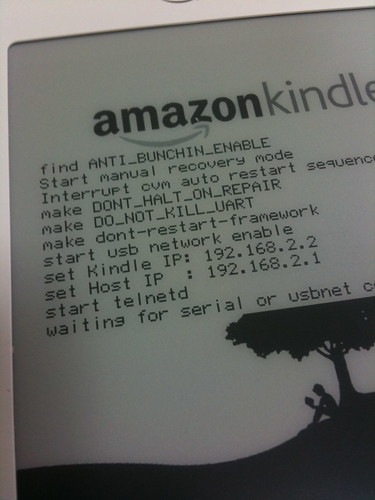

今回のバージョンアップでanti-bunchinモードに入るための機能が追加されたので使ってみた。USBマスストレージ(/mnt/us/)に”ANTI_BUNCHIN_ENABLE“というファイルを置いて、KindleをRestartするだけでUSB経由で母艦のターミナルからtelnetでKindleへ接続できるようになる。usbnetハックのようにKindle側でいくつもコマンド(”;debugOn”、”`usbNetwork”など)を叩く必要がなく、rootでKindleに入ることができるので非常に便利。

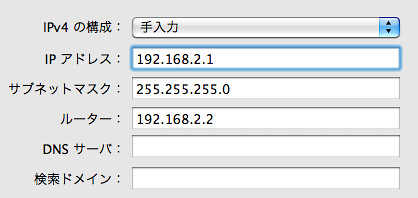

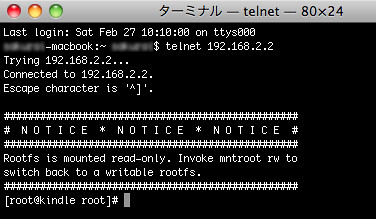

Kindleのディスプレイに”waiting for serial or usbnet connect”と表示されたら、母艦側でUSB接続の新しネットワーク接続として認識するので、Macの場合はスクリーンショットのようにネットワーク環境を設定し、ターミナルから”% telnet 192.168.2.2“を実行すると接続できる。

接続を解除するには、usbnetハックのようにKindle側でRestartできないので、ターミナル側で”% reboot”を実行する。”ANTI_BUNCHIN_ENABLE“は削除され、anti-bunchinモードに入るときに作られた、USBマスストレージ(/mnt/us/)のシステム終了電源OFFを回避するための”DONT_HALT_ON_REPAIR“、Kindle側からの自動切断を回避する”DO_NOT_KILL_UART“、systemディレクトリ(/mnt/us/system/)のフレームワークエラーでリブートのループを回避するための”dont-restart-framework“が残る。これらは再起動後に削除しても問題ない。

ちなみに、シリアルコンソール接続も可能になって出番の少なくなったusbnetハックはアンインストールした。その状態からもanti-bunchinモードへ問題なく接続できた。

参考サイト

”kindle起動時の文鎮化要因を改めて見直してみる”

http://www.ekesete.net/log/?p=896#more-896

今回の環境

Kindle 2 (Global Wireless) Software Version 2.3.3

+ update_ufssh_yt_install-k2i.bin (@ytsuboi さん Kindle2.3.3用)

+ update_anti_bunchin_install-k2i.bin v.0.4 (@ichinomoto さん)

+ update_news_auto_downloader_install-k2i_0.3.bin (@hitoriblog さん)

MacBook(MB404J/A) Mac OS X 10.6.2

「Kindle2にanti-bunchin ハックのv0.4を適用する」への1件のフィードバック

コメントは受け付けていません。

anci-bunchinを流用してテザリングできるのかどうかはわかりませんが、Kindleのtetheringについては以下のサイトで紹介されているようですのでお試しください。確認していませんがハックが前提のようですし、古い記事ですからKindle Software Versionによっては動作しない可能性もありますのでご注意ください。

http://blog.fsck.com/2009/03/tethering-your-kindle.html